解读 | 美国国防部零信任战略的第一个“五年规划”

2022-12-261621次

近期,美国国防部正式发布了《零信任战略》。2020年9月,美国国防部官员首次在公开场合提出国防部零信任的七大支柱,直到2022年年末正式发布《零信任战略》,国防部在美国联邦政府的零信任战略规划和落地过程中充当了急先锋的角色。从国防部首次提出七大支柱到《零信任战略》正式发布,整整历时两年有余,期间还经历了拜登总统签署第14028号行政指令(《改善国家网络安全》)、白宫管理和预算办公室(OMB)正式发布《联邦政府零信任战略》草案等多个重大事件,此部《零信任战略》吊足了业界人士的胃口。

值得欣慰的是与之配套的国防部零信任能力执行路线图也同步发布,可谓不负大家两年多的等待。

战略目标

国防部《零信任战略》提出了四大目标:

1. 推行零信任文化。培养零信任意识和文化,并通过零信任安全框架和思维方式指导美军零信任生态系统中信息技术的设计、开发、集成和部署。

2. 保护和防卫国防部信息系统。将零信任理念融入到国防部的网络安全实践中,增强国防部信息系统的整体弹性。

3. 技术加速。以不低于企业的进度部署零信任技术,以及时适应不断变化的威胁环境。

4. 零信任赋能。协调国防部及其所属机构的流程、政策和资金,以高度整合的方式实现无缝且协同的零信任执行落地。

七大支柱

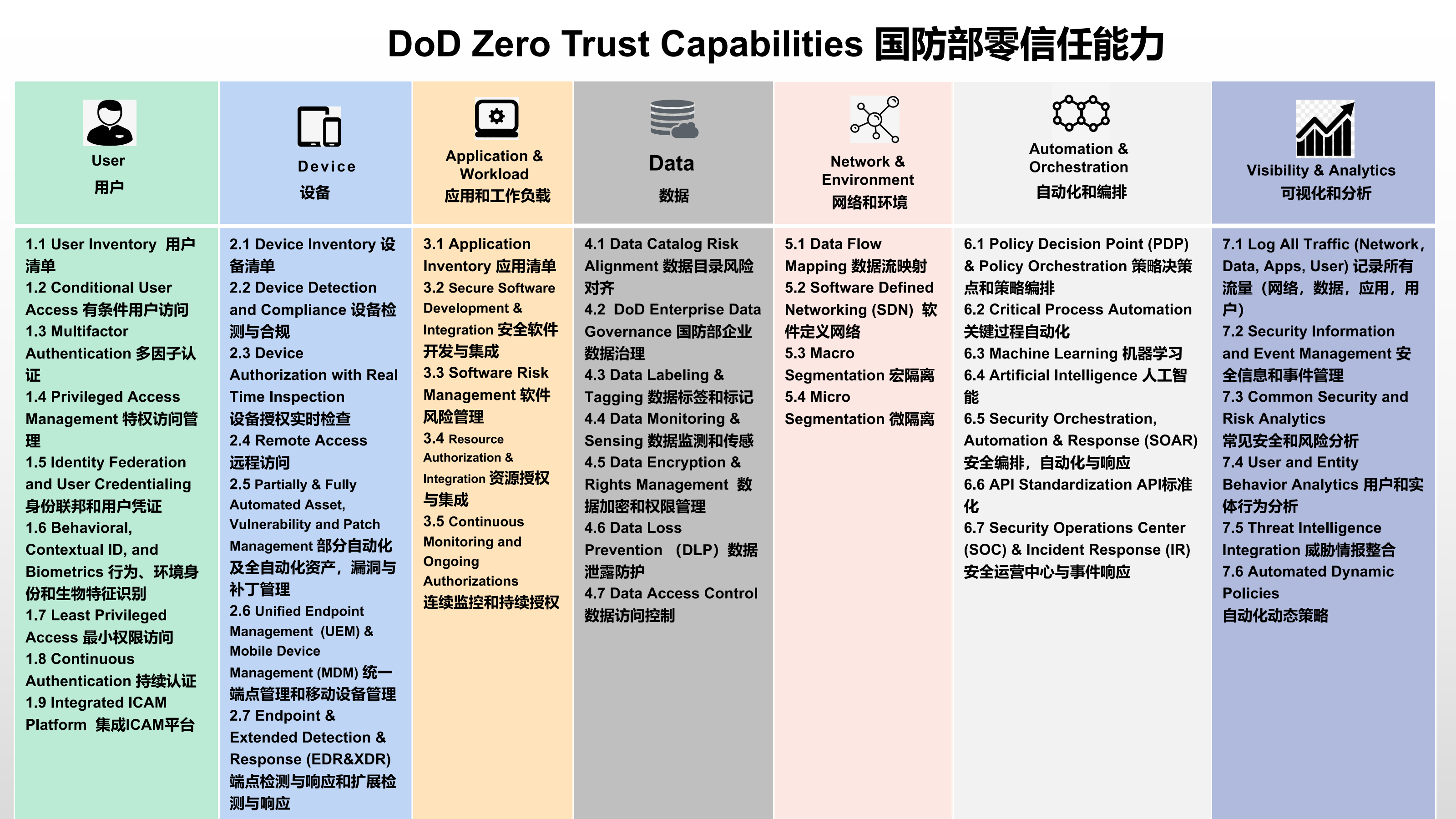

为了实现上述战略目标,《零信任战略》提出了七大类主要安全能力要素,被称为“七大支柱”,分别为:用户,设备,应用和工作负载,数据,网络和环境,自动化和编排,可视化和分析。基于这七大支柱,《零信任战略》又将每个支柱具象化到对应的安全功能和基础能力,用于支撑这七大支柱。总计45项安全功能及基础能力,为想入局和已入局美国国防部零信任项目的厂商们提供可实现、可落地、可参考的产品规划指南,某种程度上也可能会成为一种具有美国特色的“控标参数”。

五年规划

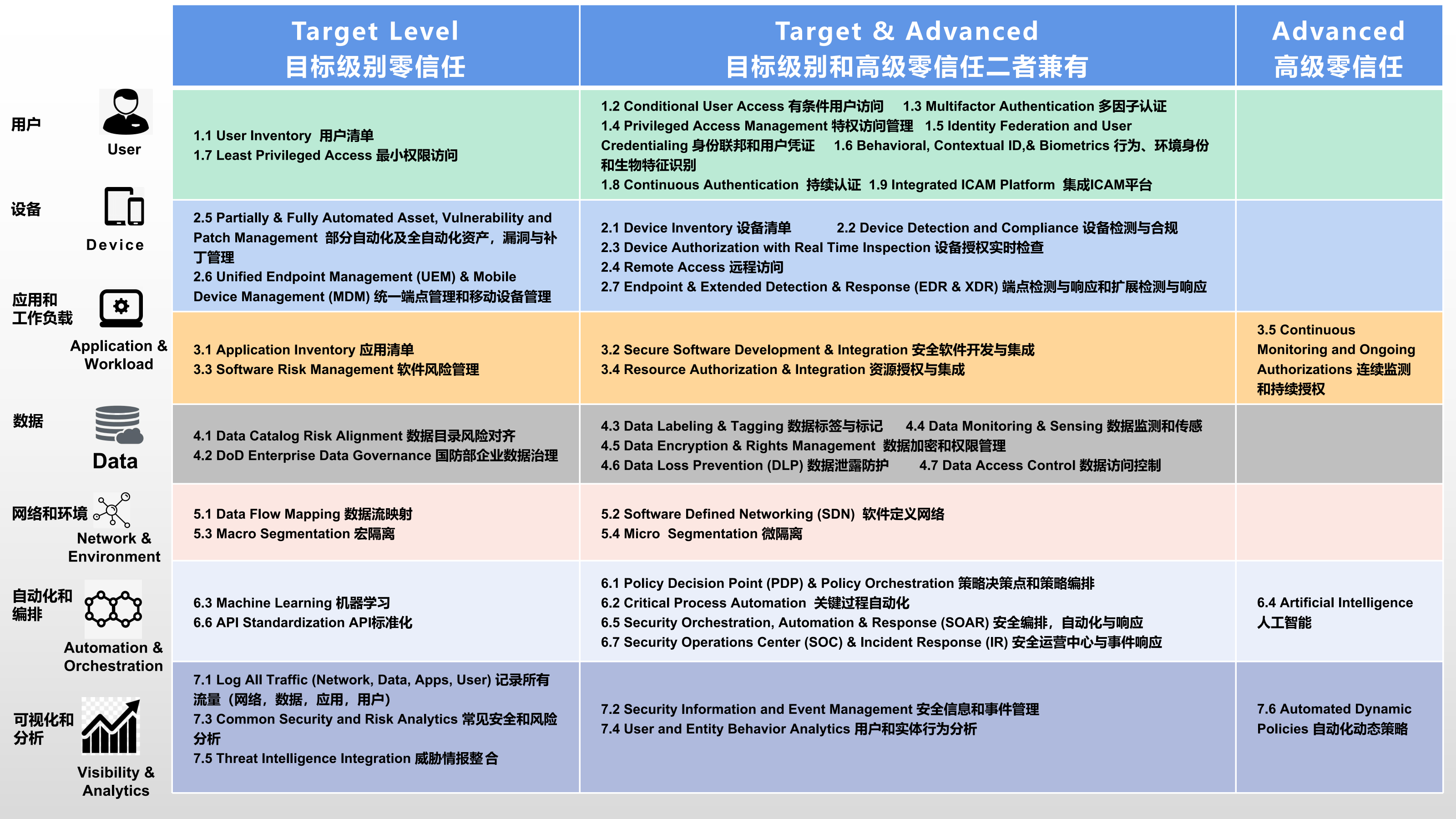

此次发布的《零信任战略》及与之配套的执行路线图相当务实,除了将多年来一直“阳春白雪”化的零信任战略具象为七大支柱、45项独立功能/能力、数百项分解动作外,还制定了相对具体实施时间表。

简而言之,国防部将从2023财年开始利用5年时间,到2027财年结束时完成《零信任战略》和路线图中阐述的零信任能力建设中的部分目标(国防部将其定义为“目标级别零信任”),然后再利用5年时间,啃掉剩余的“硬骨头”(国防部将这部分目标定义为“高级零信任”)。其中目标级别零信任是所有国防部机构都必须实现的水平,而高级零信任是特定的机构基于其系统和信息的敏感程度所需要达到的水平。还有一部分零信任功能和能力属性介于以上二者之间,因此被归类为了“目标级别与高级零信任二者兼有”,这给国防部各机构和参与建设的厂商留下了更多的选择余地。

虎符观点

《零信任战略》为美国国防部下一个五年乃至更长时间落地整体零信任安全勾勒了时间表和路线图,但正如《零信任战略》文末总结部分所述:“执行和实现国防部零信任战略的战略目标需要联合部队和整个防御生态系统的共同努力。国防部每个人都有责任确保零信任的成功。虽然保护数据是零信任的核心,但成功实施零信任框架需要整个部门理解和接受零信任文化。”

从国内的零信任产业角度看,在落地过程中零信任会有很多阵痛,包括部署位置、高可用高并发、身份对接、定制开发、交付周期长、应用耦合等问题。没有哪一种战略规划或功能图谱,能够完整覆盖项目实际落地过程中的所有业务场景;目前市面上的零信任产品或方案,基本上也是针对一些具体业务场景,解决诸如访问接入、统一身份认证、微隔离等特定安全需求。而在落地实施过程中,还需要努力寻求安全性和用户体验之间的平衡,还需要不断争取客户的理解与认可。但未来是美好的,因为从来没有哪个方案能像零信任一样可以赋能每一个应用,能够拉升企业应用的整体安全水位。当所有的资源、设备访问都经过零信任网络后,零信任网络会像云一样成为安全新基建。

尽管目前国内还没有类似于美国国防部《零信任战略》这类相对具体的零信任领域战略规划,但业界普遍认为,由于零信任安全体系框架非常庞大,因此不能一蹴而就,需要结合组织现有的业务场景和安全架构分步骤、分阶段践行,并且能够与组织现有安全能力进行融合。虎符网络建议,零信任架构在组织安全建设落地过程中一般应分为三个阶段,分步实施逐层落地:

安全接入:针对重点/试点业务,构建零信任接入和访问控制体系。由外到内,由边缘到核心,由局部到全网,进行流量身份化、权限梳理、终端环境检测与准入,实现终端的统一接入和访问控制,重构安全边界。

能力扩展:零信任平台对接外部安全分析系统、终端和网络控制点,精确化风险和信任评估,扩展零信任安全能力,实现安全能力智能化。

持续演进:零信任系统延伸控制范围,覆盖分支数据中心、多云环境,对接云内工作负载保护和数据安全控制措施,实现端到端的零信任,持续化运营实现运维自动化。