案例分享 | 为燃气行业构建应用访问新防线

2023-08-293070次

燃气行业是关系到国计民生的重要基础行业,也是近些年来数字化转型、数智化建设重点推进的领域。虎符网络持续关注燃气行业的转型变革需求,近期为多个燃气行业企业构建基于零信任的新安全防护体系,为其员工提供更安全更便捷的应用访问方式。

行业需求分析

当下,随着燃气行业企业的数字化业务不断扩大,在日常远程办公场景下,身份、数据、设备和访问等方面均面临着诸多新型业务安全风险,传统的网络防御防护手段难以为继。

图片来自网络

结合燃气行业的网络安全合规监管要求及业务特点,总结出以下典型安全风险及需求:

➢ 移动业务导致互联网暴露面扩大

除了常规的远程办公访问,燃气行业企业的一线员工需要采用手持设备深入到全市范围的居民楼进行抄表作业和日常设备巡检;通过移动互联网访问企业内网业务成为了日常业务刚需,也正因为此导致很多内网业务系统不得不对外在互联网上暴露,扩大的攻击暴露面导致各类扫描渗透和数据泄露事件频发。尽管上级主管部门经常组织网络安全检查和宣传教育,但无法从技术层面解决企业内网业务面在互联网上暴露所导致的安全风险。

➢ VPN成为攻防演练众矢之的

目前燃气行业企业的员工和大量第三方人员需要使用早年建设的SSL VPN进行办公和远程运维。由于传统VPN设备的固有特性,其自身的业务端口暴露导致容易遭受到攻击和探测。燃气行业企业是典型的关键基础设施运营企业,每年都会被要求参与省、市级的网络攻防演练。VPN设备使用导致的暴露面过大问题,加之IT值守人力不够、攻防对抗经验不足问题,让安全和运维人员承受巨大压力,采用新型技术手段和方案替代传统VPN设备已经成为当务之急。

➢ 攻防对抗升级导致常规防护手段失效

燃气行业企业在信息安全建设上也投入了防火墙等安全设备,从合规的视角来看,可谓是一应俱全该有的设备几乎都有;但从攻防实战的视角来看,被攻击入侵的事件仍会时有发生,且无从溯源。究其原因,是因为传统的以堆叠设备为基础所构建的防御体系逐渐失效,难以对抗APT攻击、内部人员违规等高级威胁形态,亟需一种新的安全防御机制来重塑安全架构。

为燃气行业量身定制的零信任方案

多个燃气行业企业将虎符网络零信任方案引入到企业的办公网络中。通过部署集安全VPN、设备管控、企业资源门户、应用攻击面收敛等功能为一体的安全办公平台,从身份、设备、行为等多个维度构建零信任安全架构,提升企业的整体业务安全水平,满足远程办公、终端准入、攻防演练等场景对安全性和体验性的要求。

同时针对燃气行业的业务特点及行业企业的具体IT建设现状,本方案在常规零信任架构的基础上,有针对性的设计了一些特色功能。

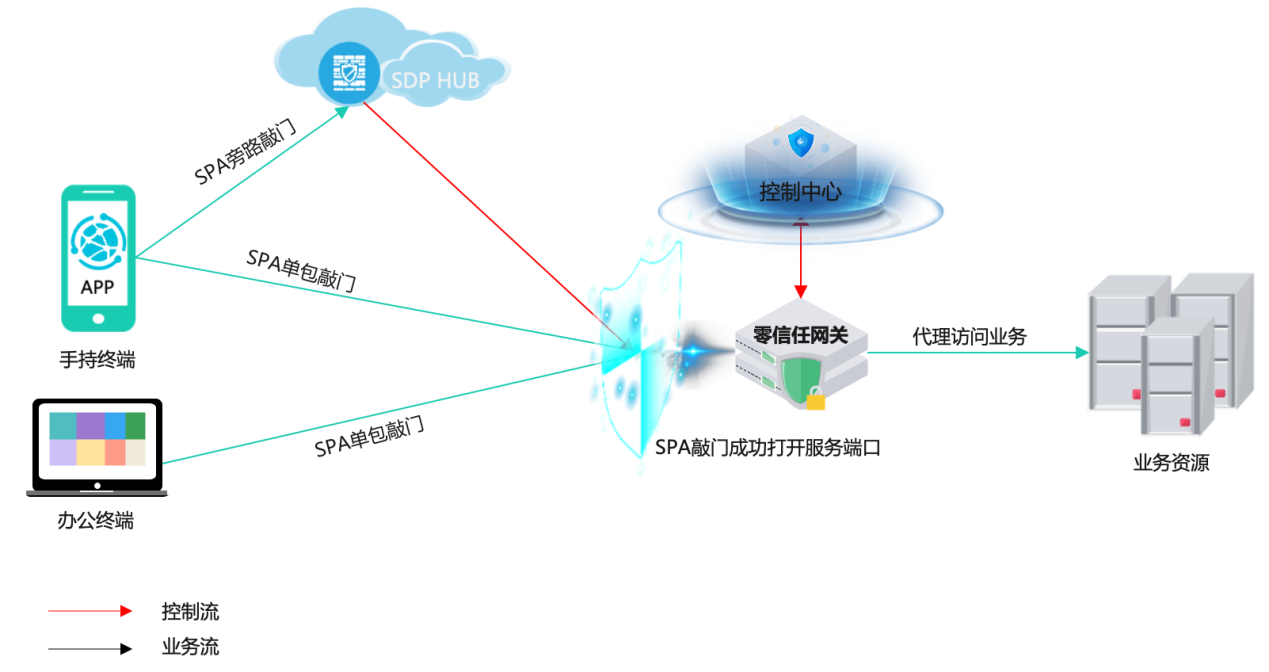

■ 亮点一:SPA旁路敲门— —移动终端认证无忧

SPA单包敲门是在零信任网络中实现网络隐身的基础,也是在网络攻防演练中对抗红队扫描、渗透攻击的有力武器。由于手持终端设备会随着业务人员移动而比较频繁出现IP飘移,加之老旧小区楼道网络信号不稳定,因此通过UDP协议传输的SPA敲门请求经常出现丢包,导致敲门失败。本方案设计了SDP HUB旁路敲门机制用于缓解UDP 丢包导致的敲门失败,提升用户终端的使用体验。

■ 亮点二:虚拟IP池— —威胁溯源到人头

零信任网关需要通过反向代理机制在互联网上隐藏内网应用,但是被反向代理访问应用的源IP地址在内网中会被网关IP地址进行统一代理,导致发生安全问题时无法进行溯源,也无法针对不同内网用户群体进行差异化的网络层权限管控。本方案在零信任网关上设计了虚拟IP池,每个用户访问时会自动分配IP并绑定用户身份。这不仅可以在发生安全事件后通过虚拟IP溯源到具体人头,还可以基于虚拟IP针对不同用户群体设置不同权限,提升策略的灵活性,最大程度发挥零信任网关细粒度访问控制的优势。

■ 亮点三:专有DNS引流— —隐藏内网资源

针对燃气行业日常使用的内网应用较多且种类复杂这一业务特点,本方案在零信任客户端内置集成了DNS代理服务,随客户端安装后运行在用户的本地环境。基于DNS代理服务可以实现专有DNS引流,用户自定义的专有DNS域名与应用IP地址相对应,通过使用自定义的私有域名即可访问对应的内网应用,不仅方便记忆便于使用,同时还能够隐藏内网应用的真实后端地址,提升业务安全性。